Ya que estamos llegando llegando no solo al final del año, sino que de la década, creo muy apropiado que nos sentemos todos por un instante a ponderar el siguiente video y maravillarnos ante los avances de la humanidad en apenas los últimos 200 años en las áreas de salud y riqueza personal.

El video es presentado por el divertido didacta y experto en estadísticas y visualización Hans Rosling (creador de la popular y poderosísima herramienta GapMinder), y para crearlo se necesitaron más de 120,000 piezas de información sobre 200 países en los últimos 2 siglos, y como verán los datos son reveladores y asombrosos a la vez.

Algo que me gusta de este video es que demuestra algo que siempre he dicho: Aun en medio de guerras, pobreza, corrupción, crímen, conflictos internacionales, problemas de educación y salubridad, lo cierto es que si nos despegamos un poco de las noticias del día-a-día, y vemos el mundo en el gran orden de las cosas, no cabe la menor duda que estamos viviendo los mejores momentos de la humanidad, y con tendencia a que las cosas sigan mejorando.

Nunca en la historia de la humanidad ha tenido la población mundial acceso a tantos alimentos, a tantas medicinas, o incluso a tanto acceso al ocio personal, y es esta una de las razones por la cual en medio de todo el aparente caos de nuestra sociedad, siempre veo un rayo de luz al final del túnel y veo con optimismo hacia donde se dirige la humanidad...

Vía: Eliax

¿Te gusta el nuevo diseño del blog?

viernes, 31 de diciembre de 2010

lunes, 27 de diciembre de 2010

Power Balance admite que su pulsera no tiene respaldo científico

Si bien, repetidamente se ha dicho que no hay pruebas que respalden la efectividad de las pulseras biomagnéticas, la principal empresa fabricante de éstas, Power Balance, no se había referido a esta situación…hasta ahora.

La compañía en Australia reconoció, a través de un comunicado público recogido por ABC, lo que tantos otros dijeron. “Admitimos que no hay pruebas científicas verificables que sostengan nuestras afirmaciones”.

Recordemos que este accesorio promete mejorar la salud y sensación de bienestar físico, balanceando la energía del cuerpo. “Power Balance se basa en la idea de optimizar el flujo de energía del cuerpo natural, similar a los conceptos detrás de muchas filosofías orientales. El holograma de Power Balance está diseñado para amplificar y responder al campo de la energía natural del cuerpo” ha asegurado la empresa.

A esto se suma, que deportistas famosos extranjeros y nacionales -tales como Humberto “Chupete” Suazo o Cristiano Ronaldo- usan o han utilizado este tipo de pulsera, lo que significó que este artículo alcanzara un nivel de popularidad significativo, llegando a ser prácticamente una moda a nivel mundial.

Pero ahora su reputación se cae, cuando la firma admite su nulo respaldo médico o científico. Incluso la Australian Competition and Consumer Comission (ACCC) ordenó a la empresa que elimine lo que ellos consideran “publicidad engañosa” de su sitio web y retirar la frase “tecnología de rendimiento” de la pulsera. Junto a ello, condenó a devolver el dinero a aquellos usuarios que se digan abiertamente que se sienten engañados .

Cabe destacar, que Italia también sancionó a la firma y ésta deberá pagar 350.000 euros.

jueves, 23 de diciembre de 2010

Serie: Tendencias para el 2011

A continuación seguimos con las tendencias para el 2011.

Almacenamiento

1. El Siguiente Paso de la Virtualización

La virtualización ha sido uno de los más grandes cambios en 2010 y continuará influyendo en TI en el año 2011. Las empresas en todo el mundo están logrando los beneficios de la virtualización al reducir el número de servidores en sus entornos. Aunque la virtualización disminuye los costos de servidores, las organizaciones se están dando cuenta de que simultáneamente se incrementan los costos de administración y sin un plan para proteger estos entornos, no pueden obtener el retorno total de la inversión. La capacidad para realizar copias de seguridad y recuperar aplicaciones y datos de los entornos físicos y virtuales con una única solución permitirá a las organizaciones reducir los costos generales de TI y la complejidad.

2. Brecha en la Recuperación de Desastres en Entornos Virtuales

El número de solicitudes y la cantidad de datos en entornos virtuales aumentarán notablemente en 2011. La Encuesta 2010 de Symantec sobre Recuperación Ante Desastres reveló que, en caso de un desastre, 60 por ciento de los datos de una organización que se almacena en entornos virtuales no puede recuperarse porque las organizaciones no han implementado tecnologías de protección de datos. Considerando que el nivel de protección de las máquinas virtuales debe ser similar al que los clientes tienen en los entornos físicos, las organizaciones deben implementar tecnologías para garantizar que sus datos críticos en entornos virtuales estén a salvo de toda clase de riesgos.

3. El Año de Administrar Mejor la Información

Los administradores de almacenamiento deben desechar la mentalidad de 'acumulador compulsivo' y categorizar la información más importante en 2011. El casi infinito nivel de retención de datos está haciendo que los gastos de almacenamiento se disparen, que los tiempos de recuperación sean extensos y que existan pesadillas en e-Discovery en las organizaciones de todos los tamaños. En 2011, las organizaciones volverán a evaluar sus necesidades de retención y automatizarán su estrategia de administración de la información para mantener copias de seguridad de 30 a 60 días, archivar almacenamiento a largo plazo y eliminar todo lo demás.

4. Aumenta el Almacenamiento en Nube

Las tecnologías en la nube cambiarán considerablemente la forma en que se prestan los servicios en 2011. Más organizaciones aprovecharán las nubes públicas y privadas a medida que están más disponibles. Cuando nos aproximamos al 2011, las empresas necesitan administrar los recursos de almacenamiento de información por lo que surgirán herramientas para administrar este nuevo entorno complejo de almacenamiento y para que los administradores de TI puedan comprender mejor y capturar información sobre los datos no estructurados que residen en ella. Esto les permitirá utilizar plenamente los beneficios de la nube.

5. Derecho a elegir: Equipos, Software y Nube

Mientras el software continúa impulsando la innovación, en 2011 habrá nuevos modelos como respuesta a las necesidades de los clientes para facilitar las operaciones de TI. El cómputo en la nube, los dispositivos y servicios hospedados son ejemplos de modelos cada vez más atractivos que proporcionarán a las organizaciones flexibilidad y facilidad para su implementación.

6. Consolidación y Centros de Datos de Siguiente Generación

La consolidación es la prioridad del sector de TI y las organizaciones deben redefinir la infraestructura de sus centros de datos en 2011 para administrar las presiones, reducir costos y proteger los datos. Si la consolidación implica un movimiento físico, virtualización, desmantelamiento o cualquier combinación de estos aspectos, las organizaciones necesitan administrar los riesgos y la complejidad de la consolidación de los centros de datos. Además, las organizaciones deben garantizar la protección y disponibilidad de la información y las aplicaciones para evitar interrupciones no planeadas en la productividad y la pérdida de datos. No es un secreto que en 2011, la consolidación será un tema prioritario.

7. Proteger y Administrar los Datos en Redes Sociales

La forma en que las organizaciones colaboran se modificará en 2011. Hoy hemos visto que las empresas ya han comenzado a aprovechar más las redes sociales para mejorar la comunicación y la productividad en los negocios. A medida que esta tendencia crece, las áreas de TI deberán prepararse y comprender cómo proteger y administrar estas aplicaciones para recuperar y encontrar la información empresarial que se comunica o transmite a través de estos medios. El archivado de medios o redes sociales se volverá más importante a medida que las empresas aprovechen su poder para fortalecer negocio y mantengan el archivado como una forma de control para reducir los riesgos de información.

Almacenamiento

1. El Siguiente Paso de la Virtualización

La virtualización ha sido uno de los más grandes cambios en 2010 y continuará influyendo en TI en el año 2011. Las empresas en todo el mundo están logrando los beneficios de la virtualización al reducir el número de servidores en sus entornos. Aunque la virtualización disminuye los costos de servidores, las organizaciones se están dando cuenta de que simultáneamente se incrementan los costos de administración y sin un plan para proteger estos entornos, no pueden obtener el retorno total de la inversión. La capacidad para realizar copias de seguridad y recuperar aplicaciones y datos de los entornos físicos y virtuales con una única solución permitirá a las organizaciones reducir los costos generales de TI y la complejidad.

2. Brecha en la Recuperación de Desastres en Entornos Virtuales

El número de solicitudes y la cantidad de datos en entornos virtuales aumentarán notablemente en 2011. La Encuesta 2010 de Symantec sobre Recuperación Ante Desastres reveló que, en caso de un desastre, 60 por ciento de los datos de una organización que se almacena en entornos virtuales no puede recuperarse porque las organizaciones no han implementado tecnologías de protección de datos. Considerando que el nivel de protección de las máquinas virtuales debe ser similar al que los clientes tienen en los entornos físicos, las organizaciones deben implementar tecnologías para garantizar que sus datos críticos en entornos virtuales estén a salvo de toda clase de riesgos.

3. El Año de Administrar Mejor la Información

Los administradores de almacenamiento deben desechar la mentalidad de 'acumulador compulsivo' y categorizar la información más importante en 2011. El casi infinito nivel de retención de datos está haciendo que los gastos de almacenamiento se disparen, que los tiempos de recuperación sean extensos y que existan pesadillas en e-Discovery en las organizaciones de todos los tamaños. En 2011, las organizaciones volverán a evaluar sus necesidades de retención y automatizarán su estrategia de administración de la información para mantener copias de seguridad de 30 a 60 días, archivar almacenamiento a largo plazo y eliminar todo lo demás.

4. Aumenta el Almacenamiento en Nube

Las tecnologías en la nube cambiarán considerablemente la forma en que se prestan los servicios en 2011. Más organizaciones aprovecharán las nubes públicas y privadas a medida que están más disponibles. Cuando nos aproximamos al 2011, las empresas necesitan administrar los recursos de almacenamiento de información por lo que surgirán herramientas para administrar este nuevo entorno complejo de almacenamiento y para que los administradores de TI puedan comprender mejor y capturar información sobre los datos no estructurados que residen en ella. Esto les permitirá utilizar plenamente los beneficios de la nube.

5. Derecho a elegir: Equipos, Software y Nube

Mientras el software continúa impulsando la innovación, en 2011 habrá nuevos modelos como respuesta a las necesidades de los clientes para facilitar las operaciones de TI. El cómputo en la nube, los dispositivos y servicios hospedados son ejemplos de modelos cada vez más atractivos que proporcionarán a las organizaciones flexibilidad y facilidad para su implementación.

6. Consolidación y Centros de Datos de Siguiente Generación

La consolidación es la prioridad del sector de TI y las organizaciones deben redefinir la infraestructura de sus centros de datos en 2011 para administrar las presiones, reducir costos y proteger los datos. Si la consolidación implica un movimiento físico, virtualización, desmantelamiento o cualquier combinación de estos aspectos, las organizaciones necesitan administrar los riesgos y la complejidad de la consolidación de los centros de datos. Además, las organizaciones deben garantizar la protección y disponibilidad de la información y las aplicaciones para evitar interrupciones no planeadas en la productividad y la pérdida de datos. No es un secreto que en 2011, la consolidación será un tema prioritario.

7. Proteger y Administrar los Datos en Redes Sociales

La forma en que las organizaciones colaboran se modificará en 2011. Hoy hemos visto que las empresas ya han comenzado a aprovechar más las redes sociales para mejorar la comunicación y la productividad en los negocios. A medida que esta tendencia crece, las áreas de TI deberán prepararse y comprender cómo proteger y administrar estas aplicaciones para recuperar y encontrar la información empresarial que se comunica o transmite a través de estos medios. El archivado de medios o redes sociales se volverá más importante a medida que las empresas aprovechen su poder para fortalecer negocio y mantengan el archivado como una forma de control para reducir los riesgos de información.

miércoles, 22 de diciembre de 2010

Serie: Tendencias para 2011

Llega el fin de año y con el los cierres de año y las nuevas propuestas para el nuevo año, symantec nos trae la tendencias para el 2011, haré la entrega en varios capítulos para no hacer post demasiado largos.

El primer capitulo es sobre la seguridad en internet.

Seguridad en Internet

1. Continuarán los Ataques a la Infraestructura Crítica

Hacia finales del 2010 Stuxnet - una amenaza creada específicamente para modificar el comportamiento de sistemas de hardware y generar daños en el mundo físico- tuvo un gran impacto en los sectores que utilizan sistemas de control industrial. Este hecho marcó una nueva era en cuanto a ataques informáticos y es muy probable que aquellos cibercriminales que siguieron de cerca esta amenaza hayan aprendido la lección y en 2011 veamos otros ataques direccionados a infraestructuras críticas. Con un inicio lento, se espera que la frecuencia de este tipo de ataques se incremente.

2. Los Ataques Segmentados y las Vulnerabilidades de Día-Cero Serán más Comunes

Este año, Hydraq, también conocido como Aurora, fue un buen ejemplo de un tipo de amenaza creciente, altamente segmentada, que busca infiltrarse en organizaciones específicas en un tipo particular de sistemas de cómputo, explorando vulnerabilidades de software hasta ese momento desconocidas. Los cibercriminales han usado estas brechas de seguridad durante muchos años pero las amenazas altamente segmentadas han ganado terreno, por lo que se prevé el surgimiento de más vulnerabilidades de día cero para los próximos 12 meses en comparación con los años anteriores.

3. Más Dispositivos Móviles y Nuevos Modelos de Seguridad de TI

El uso de dispositivos móviles como smartphones está creciendo a un ritmo acelerado. Gartner prevé que, al final de 2010, 1,200 millones de personas estén usando celulares con acceso a Internet e IDC estima que a final del 2010, los dispositivos Android y AppleiIOS tengan 31 por ciento de participación de mercado global. En 2011 se espera un aumento en las amenazas dirigidas a dispositivos móviles ya que el uso de éstos seguirá creciendo. Tomando en cuenta esta tendencia es probable que los dispositivos móviles se vuelvan una de las principales fuentes de pérdida de datos confidenciales en 2011.

4. Mayor Adopción de Tecnologías de Encriptación

El aumento de uso de dispositivos móviles de la empresa no sólo significa que será necesario enfrentar algunos desafíos para mantener accesibles y seguros esos equipos y los datos confidenciales contenidos en ellos, sino que las empresas también deberán cumplir varias regulaciones asociadas a la protección de datos y privacidad. En 2011 veremos que las organizaciones llevarán a cabo un acercamiento más proactivo para proteger los datos, como la adopción de tecnologías de encriptación para cumplir con los patrones de conformidad y evitar las multas y daños que la violación de datos pueda causar a las marcas.

5. Surgimiento de una Nueva Frontera en Ataques Motivados por Fines Políticos

En un estudio reciente de Symantec sobre la protección de infraestructura crítica, más del 50% de las empresas entrevistadas afirmó tener sospecha o certeza de ser víctimas de ataques con objetivos políticos específicos. En el pasado, los ataques motivados por cuestiones políticas caían en la categoría de espionaje cibernético o de ataques DoS (Denial of Service o negación de servicio) contra servicios Web. Symantec cree que Stuxnet es posiblemente sólo el primer indicador altamente visible de lo que se llamaría guerra cibernética que viene de tiempo atrás. En 2011 es probable que veamos más señales de acciones de lucha por controlar armas digitales.

El primer capitulo es sobre la seguridad en internet.

Seguridad en Internet

1. Continuarán los Ataques a la Infraestructura Crítica

Hacia finales del 2010 Stuxnet - una amenaza creada específicamente para modificar el comportamiento de sistemas de hardware y generar daños en el mundo físico- tuvo un gran impacto en los sectores que utilizan sistemas de control industrial. Este hecho marcó una nueva era en cuanto a ataques informáticos y es muy probable que aquellos cibercriminales que siguieron de cerca esta amenaza hayan aprendido la lección y en 2011 veamos otros ataques direccionados a infraestructuras críticas. Con un inicio lento, se espera que la frecuencia de este tipo de ataques se incremente.

2. Los Ataques Segmentados y las Vulnerabilidades de Día-Cero Serán más Comunes

Este año, Hydraq, también conocido como Aurora, fue un buen ejemplo de un tipo de amenaza creciente, altamente segmentada, que busca infiltrarse en organizaciones específicas en un tipo particular de sistemas de cómputo, explorando vulnerabilidades de software hasta ese momento desconocidas. Los cibercriminales han usado estas brechas de seguridad durante muchos años pero las amenazas altamente segmentadas han ganado terreno, por lo que se prevé el surgimiento de más vulnerabilidades de día cero para los próximos 12 meses en comparación con los años anteriores.

3. Más Dispositivos Móviles y Nuevos Modelos de Seguridad de TI

El uso de dispositivos móviles como smartphones está creciendo a un ritmo acelerado. Gartner prevé que, al final de 2010, 1,200 millones de personas estén usando celulares con acceso a Internet e IDC estima que a final del 2010, los dispositivos Android y AppleiIOS tengan 31 por ciento de participación de mercado global. En 2011 se espera un aumento en las amenazas dirigidas a dispositivos móviles ya que el uso de éstos seguirá creciendo. Tomando en cuenta esta tendencia es probable que los dispositivos móviles se vuelvan una de las principales fuentes de pérdida de datos confidenciales en 2011.

4. Mayor Adopción de Tecnologías de Encriptación

El aumento de uso de dispositivos móviles de la empresa no sólo significa que será necesario enfrentar algunos desafíos para mantener accesibles y seguros esos equipos y los datos confidenciales contenidos en ellos, sino que las empresas también deberán cumplir varias regulaciones asociadas a la protección de datos y privacidad. En 2011 veremos que las organizaciones llevarán a cabo un acercamiento más proactivo para proteger los datos, como la adopción de tecnologías de encriptación para cumplir con los patrones de conformidad y evitar las multas y daños que la violación de datos pueda causar a las marcas.

5. Surgimiento de una Nueva Frontera en Ataques Motivados por Fines Políticos

En un estudio reciente de Symantec sobre la protección de infraestructura crítica, más del 50% de las empresas entrevistadas afirmó tener sospecha o certeza de ser víctimas de ataques con objetivos políticos específicos. En el pasado, los ataques motivados por cuestiones políticas caían en la categoría de espionaje cibernético o de ataques DoS (Denial of Service o negación de servicio) contra servicios Web. Symantec cree que Stuxnet es posiblemente sólo el primer indicador altamente visible de lo que se llamaría guerra cibernética que viene de tiempo atrás. En 2011 es probable que veamos más señales de acciones de lucha por controlar armas digitales.

Brecha de seguridad en Blackberry Enterprise Server

BlackBerry ha publicado una actualización para corregir una nueva vulnerabilidad en BlackBerry Enterprise Server y BlackBerry Professional, que podría permitir a un atacante remoto ejecutar código arbitrario con enviar un archivo con un adjunto malicioso.

De nuevo el problema reside en el tratamiento de archivos pdf, algo que viene repitiéndose de forma habitual en los sistemas de Research In Motion (RIM), empresa responsable de BlackBerry.

Los fallos se dan en el servicio de archivos adjuntos de BlackBerry Enterprise Server 4.1.3 a 5.0.2 para MS Exchange, Lotus Domino o GroupWise; BlackBerry Enterprise Server Express 5.0.1 o 5.0.2 para MS Exchange; BlackBerry Enterprise Server Express 5.0.2 para Lotus Domino y BlackBerry Professional Software 4.1.4 para MS Exchange y Lotus Domino.

Un atacante podría, a través de un archivo PDF especialmente manipulado, enviado como adjunto en un mensaje de forma que al abrirlo en el dispositivo móvil, se ejecute el código malicioso en el servidor que aloja el servicio de adjuntos.Se han publicado actualizaciones para corregir este problema. Dada la diversidad de versiones y sistemas de correo afectados (Microsoft Exchange, IBM Lotus Domino y Novell GroupWise), se recomienda consultar el aviso publicado en:

www.blackberry.com/btsc/search.do?cmd=displayKC&docType=kc&externalId=KB24761

Vía: Hispasec

De nuevo el problema reside en el tratamiento de archivos pdf, algo que viene repitiéndose de forma habitual en los sistemas de Research In Motion (RIM), empresa responsable de BlackBerry.

Los fallos se dan en el servicio de archivos adjuntos de BlackBerry Enterprise Server 4.1.3 a 5.0.2 para MS Exchange, Lotus Domino o GroupWise; BlackBerry Enterprise Server Express 5.0.1 o 5.0.2 para MS Exchange; BlackBerry Enterprise Server Express 5.0.2 para Lotus Domino y BlackBerry Professional Software 4.1.4 para MS Exchange y Lotus Domino.

Un atacante podría, a través de un archivo PDF especialmente manipulado, enviado como adjunto en un mensaje de forma que al abrirlo en el dispositivo móvil, se ejecute el código malicioso en el servidor que aloja el servicio de adjuntos.Se han publicado actualizaciones para corregir este problema. Dada la diversidad de versiones y sistemas de correo afectados (Microsoft Exchange, IBM Lotus Domino y Novell GroupWise), se recomienda consultar el aviso publicado en:

www.blackberry.com/btsc/search.do?cmd=displayKC&docType=kc&externalId=KB24761

Vía: Hispasec

martes, 21 de diciembre de 2010

¿Buscas una alternativa a iTunes?

Si la respuesta a la pregunta que hago en el titulo del Post es afiermativa, entonces debes probar CopyTrans Manager, una aplicación gratuita que te permite sinconizar tu musica con los dispositivos iOS.

Las principales características de CopyTrans son:

- Añade canciones al iPod & iPhone sin iTunes

- Arrastra canciones desde cualquier archivo a tu iPod e iPhone

- Sincronízalos instantaneamente

- Aplica los cambios cuando tú quieras

- Administra y crea Listas de reproducción en tu iPod & iPhone

- Crea nuevas Listas de reproducción en cualquier modelo de iPod

- Renombra las Listas de reproducción

- Arrastra y organiza tus canciones en tus Listas preferidas

- Escucha las canciones de tu iPod, iPhone o iPod Touch en cualquier computador

- Conecta tu reproductor en el PC de tus amigos e intercambia canciones con ellos

- Instálalo directamente en tu iPod (pronto también para el iPhone & iPod Touch)

Es compatible con:

- iPhone, 3G, 3GS y 4 hasta iOS4

- iPod Touch,2G, 3G y 4G hasta iOS4

- iPad

- iPod Nano hasta iPod Nano 5G

- iPod Classic, iPod Video y iPod Photo

- iPod Shuffle hasta iPod Shuffle 2G

- iPod Mini

- Lee ahora incluso iPods formatados (HFS+)

- Palm Pre

Es gratuito y para muchos será una interesante opción.

Pueden descargarlo de la web del autor.

lunes, 20 de diciembre de 2010

La noche del 20/12/2010 será la más oscura desde hace siglos

Esta noche entre el 20 y el 21 de diciembre se producirá un«espectáculo astronómico increíble» en algunas partes del mundo, según cuentan Space.com y varios sitios dedicados a la astronomía. Todo se debe a una curiosa conjunción de acontecimientos astronómicos.

Por un lado, esta noche es el solsticio de invierno, la noche más larga del año y el momento en el que el Sol en el cielo está a su mayor distancia angular. Pero a esto hay que añadir que además coincidirá con una Luna llena y se producirá un eclipse lunar visible desde algunas partes del globo. Cómo se produce es algo fácil de visualizar teniendo en cuenta que Luna-Tierra-Sol estarán alineados y esto sucederá en la parte de nuestro planeta que está en la cara completamente opuesta al Sol. El eclipse lunar añadirá más oscuridad si cabe, de modo que si alguna vez la expresión una noche oscura como boca de lobo tuvo sentido, será ésta precisamente.

El eclipse lunar por desgracia no será visible por completo en todas partes, sino principalmente en Norteamérica, tal y como indica estatabla de la NASA, donde se pueden ver los momentos de contacto según la posición en el mapa. El eclipse en sí dura más o menos unas tres horas. Para quien no pueda verlo en vivo, se retransmitirá por Internet, que tampoco es mala alternativa. (Más info y retransmisión desde el Teide: EclipseSolar.es).

Este evento es especialmente raro y especial, porque no es habitual que coincidan eclipses con los solsticios produciendo momentos de negrura como el que se vivirá esta noche. Solsticios con luna llena ya se dieron en 1999 y 1980, pero sin eclipse. No habrá otro hasta el año 2094, cuando además de que estaremos todos calvos curiosamente coincidirá con otro eclipse lunar, y entonces sí que se verá desde Europa.

La última vez que sucedió lo mismo que se verá esta noche fue hace 456 años, así que puede decirse con propiedad que no es algo que suceda todos los días.

Vía: Microsiervos.

Ayuda a tu dispositivo a ahorrar bateria

Aquí les traigo algunos consejos para ahorrar batería en sus smartphones o dispositivos de juego, estan orientados a los dispositivos de la manzana, pero al final cuenta para todos.

1. Mantén tu equipo lejos del sol: Así es, la primera regla de oro para preservar la batería consiste en no colocar el equipo al sol, y también cerca de fuentes de calor, como podría ser dentro del carro. En general, manténlo fresco y todo marchará de maravilla.

2. Disminuye el brillo de la pantalla: Las pantallas consumen la mayor parte de la energía de la batería, así que dejándolas al brillo máximo sólo aumentará la velocidad de consumo de la batería. Simplemente reduce el brillo de ésta. Además, con la tecnología de ahora las pantallas no necesitan mucho brillo, y por otro lado hará que no te duela la vista de tanta luminosidad.

3. Reduce el tiempo de autobloqueo: ¿Para qué tener la pantalla encendida si no se va a usar? Es lo que te pregunta tu iDevice cada vez que dejas el equipo sin uso alguno y con la pantalla encendida. Para remediar esto, ve a las opciones y coloca el tiempo mínimo antes que el equipo se autobloquee.

4. Usa el modo Avión cuando no usas Internet (iPad/iPhone): Si eres de los que se la pasan el tiempo jugando Angry Birds u otro juego, entonces será mejor que deshabilites la conexión Wi-Fi. Esto significa que tampoco podrás recibir llamadas, pero a quién le gusta que lo llamen en medio de algo importante.

5. Usa Wi-Fi en vez de 3G si es posible: De acuerdo con Apple, un iPad posee 10 horas de vida en modo WiFi, pero solamente contará con 9 si estás en una red 3G. Así que si tienes que elegir, quédate con la red WiFi.

6. Disminuye o desactiva la verificación de Correo y Calendario: Recuerda que si cuentas con cantidad de contactos configurados en el Calendario o Correo, al momento de verficar nuevos mensajes se usa conexión a Internet. Eso hará que tu batería muera rápidamente. Para ello puedes colocar en ajustes que la verificación sea manual, así como también desactivar la opción Push.

7. Elimina las notificaciones Push: Si tienes aplicaciones de Twitter u otras más constantemente brindando notificaciones, ya sabes que hacer. Desactívalas.

8. Desactiva los sonidos de sistema: No es que los vayas a extrañar de todos modos, así que ahí tienes algo más que eliminar.

9. Deshabilita los Servicios de Localización: Para realizarlo, vete a Ajustes, General y Servicios de Localización. Lo colocas en Off y listo.

10. Apaga el Bluetooth cuando no lo uses: Si no estás usando un headset Bluetooth o teclado similar, entonces estás desperdiciando energía valiosa. Entra a los ajustes y desactívalo.

11. Desactiva la vibración en juegos: Si los juegos que tienes instalado presentan esta opción, elimínalo para ahorra algo más de vida.

12. Descarga completamente la batería: Es recomendable que al menos una vez al mes realices esto para asegurar una máxima eficiencia y aumentar el periodo de vida de la batería. Vamos, no duele.

Con información de: Tecnología21

1. Mantén tu equipo lejos del sol: Así es, la primera regla de oro para preservar la batería consiste en no colocar el equipo al sol, y también cerca de fuentes de calor, como podría ser dentro del carro. En general, manténlo fresco y todo marchará de maravilla.

2. Disminuye el brillo de la pantalla: Las pantallas consumen la mayor parte de la energía de la batería, así que dejándolas al brillo máximo sólo aumentará la velocidad de consumo de la batería. Simplemente reduce el brillo de ésta. Además, con la tecnología de ahora las pantallas no necesitan mucho brillo, y por otro lado hará que no te duela la vista de tanta luminosidad.

3. Reduce el tiempo de autobloqueo: ¿Para qué tener la pantalla encendida si no se va a usar? Es lo que te pregunta tu iDevice cada vez que dejas el equipo sin uso alguno y con la pantalla encendida. Para remediar esto, ve a las opciones y coloca el tiempo mínimo antes que el equipo se autobloquee.

4. Usa el modo Avión cuando no usas Internet (iPad/iPhone): Si eres de los que se la pasan el tiempo jugando Angry Birds u otro juego, entonces será mejor que deshabilites la conexión Wi-Fi. Esto significa que tampoco podrás recibir llamadas, pero a quién le gusta que lo llamen en medio de algo importante.

5. Usa Wi-Fi en vez de 3G si es posible: De acuerdo con Apple, un iPad posee 10 horas de vida en modo WiFi, pero solamente contará con 9 si estás en una red 3G. Así que si tienes que elegir, quédate con la red WiFi.

6. Disminuye o desactiva la verificación de Correo y Calendario: Recuerda que si cuentas con cantidad de contactos configurados en el Calendario o Correo, al momento de verficar nuevos mensajes se usa conexión a Internet. Eso hará que tu batería muera rápidamente. Para ello puedes colocar en ajustes que la verificación sea manual, así como también desactivar la opción Push.

7. Elimina las notificaciones Push: Si tienes aplicaciones de Twitter u otras más constantemente brindando notificaciones, ya sabes que hacer. Desactívalas.

8. Desactiva los sonidos de sistema: No es que los vayas a extrañar de todos modos, así que ahí tienes algo más que eliminar.

9. Deshabilita los Servicios de Localización: Para realizarlo, vete a Ajustes, General y Servicios de Localización. Lo colocas en Off y listo.

10. Apaga el Bluetooth cuando no lo uses: Si no estás usando un headset Bluetooth o teclado similar, entonces estás desperdiciando energía valiosa. Entra a los ajustes y desactívalo.

11. Desactiva la vibración en juegos: Si los juegos que tienes instalado presentan esta opción, elimínalo para ahorra algo más de vida.

12. Descarga completamente la batería: Es recomendable que al menos una vez al mes realices esto para asegurar una máxima eficiencia y aumentar el periodo de vida de la batería. Vamos, no duele.

13. Jailbreak, más control: Para los que han hecho un jailbreak a su iDevice, notarán que hay servicios que se pueden desactivar y no se utilizan. Es mu parecido a los servicios que corren en la PC, así que ahí tienen una forma de sacarle más jugo a su batería.

si los tips te parecen muy básicos u obvios, entonces estoy seguro que de todas maneras la nota la podrás compartir con tu novia o tus amigos no tan geeks.Corte de electricidad de 0.07 seg. afecta a Toshiba

No solo en Venezuela tenemos fallas eléctricas, al parecer hasta en las plantas con mas medidas de seguridad esta presente nuestro amigo Murphy.

La fabricación de memorias flash que utilizamos en PDA, celular, cámaras digitales y demás gadgets es un proceso complicado, que tarda aproximadamente de 8 a 12 semanas, durante este proceso de fabricación no puede existir ningún desperfecto o falla en el proceso pues si esto ocurre se dañan todas las memorias que están en fabricación en el momento.

Pues a Toshiba le ocurrió una falla, una mínima falla eléctrica que duro 0.07 seg. creo que es algo que la mayoría de nosotros ni siquiera notaríamos. Las repercusiones para Toshiba son muy grandes pues perdieron todas las memorias y esto se traduce en el 20 % del stock que pretendían vender en 2011.

Como hoy en día existen tantos dispositivos que utilizan memorias flash lo mas seguro es que al disminuir la oferta y aumentar la demanda tengamos un aumento en los precios de estas.

Con Información de: tecnogeek.com

La fabricación de memorias flash que utilizamos en PDA, celular, cámaras digitales y demás gadgets es un proceso complicado, que tarda aproximadamente de 8 a 12 semanas, durante este proceso de fabricación no puede existir ningún desperfecto o falla en el proceso pues si esto ocurre se dañan todas las memorias que están en fabricación en el momento.

Pues a Toshiba le ocurrió una falla, una mínima falla eléctrica que duro 0.07 seg. creo que es algo que la mayoría de nosotros ni siquiera notaríamos. Las repercusiones para Toshiba son muy grandes pues perdieron todas las memorias y esto se traduce en el 20 % del stock que pretendían vender en 2011.

Como hoy en día existen tantos dispositivos que utilizan memorias flash lo mas seguro es que al disminuir la oferta y aumentar la demanda tengamos un aumento en los precios de estas.

Con Información de: tecnogeek.com

domingo, 19 de diciembre de 2010

Como seguir a San Nicolas en Navidad...

Como se acerca la navidad me permito traerles este post navideño que seguro les agradara a los pequeños de la casa.

El NORAD – North American Aerospace Defense Command o Centro Aeroespacial de Defensa Norteamericana- es una de las instituciones que por estos tiempos festivos puede gozar de hacer una sonrisa en las personas con su servicio NORAD Santa, que permite ir siguiendo el desarrollo de la llegada de la navidad a los diversos países del globo.

Para ello han puesto a disposición al igual que en los años anteriores, un sitio web donde ir siguiendo a Santa totalmente en línea e ir viendo donde deposita sus regalos. NORAD Santa es una web multiidioma donde podrán ir siguiendo a Papá Noel, Santa Claus o, San Nicolas de manera totalmente en línea.

Este año, en colaboración con Google -poseedor de una tecnología tan avanzada como Google Maps- se han propuesto trabajar en conjunto para montar el sitio y además un agregado para Google Maps donde podrás ir viendo en Vivo el trineo acercarse a las principales ciudades del globo, con su Reno Rodolfo y su nariz enrojecida guiando la formación.

Para ello han puesto a disposición al igual que en los años anteriores, un sitio web donde ir siguiendo a Santa totalmente en línea e ir viendo donde deposita sus regalos. NORAD Santa es una web multiidioma donde podrán ir siguiendo a Papá Noel, Santa Claus o, San Nicolas de manera totalmente en línea.

Este año, en colaboración con Google -poseedor de una tecnología tan avanzada como Google Maps- se han propuesto trabajar en conjunto para montar el sitio y además un agregado para Google Maps donde podrás ir viendo en Vivo el trineo acercarse a las principales ciudades del globo, con su Reno Rodolfo y su nariz enrojecida guiando la formación.

Les recomiendo a los que tengan hijos visitar esta web antes de la navidad para disfrutar de los minijuegos.

viernes, 17 de diciembre de 2010

Que es un Geek

El día de hoy hablando con un amigo, me comento sobre el termino Geek, que significaba y quienes podrían o no decir que son Geeks.

Pues bueno como ahora todo se consigue en la wikipedia aquí les dejo lo que dice en esa enciclopedia sobre este termino.

Suele entenderse como Geek a una persona que prefiere la concentración, la dedicación hacia sus intereses, trabajo o aficiones -las cuales normalmente son de carácter técnico, o más bien tecnológico- y la imaginación; en lugar de otras cuestiones entendidas quizá por comunes, como por ejemplo puede ser buscar un cierto grado de aceptación social, o al menos una aceptación social poco convencional. En este sentido, el concepto al que se refiere el término Nerd es compartido por Geek. Se entiende que para una persona Geek no importa demasiado el grado de extravagancia que conlleva el aprendizaje o tiempo invertido en sus habilidades.

Las connotaciones sociales de dichas características llevan al término Geek más allá de una simple definición para convertirlo en un estilo de vida del cual, habitualmente, el sujeto suele sentirse orgulloso; algo en lo que, de nuevo, vuelve a coincidir con el Nerd. Pero, de hecho, la extraversión del primero, ligada a su visceral neofilia (atracción por la tecnología y curiosidad generalizada por lo nuevo), entra en confrontación directa con el último.

Ésta, al parecer, es una re-afirmación común pero no necesariamente habitual del mundo Geek, puesto que son muchas y muy variadas las características particulares de los y las geeks, quienes suelen mantener códigos de comunicación cerrados generalmente tendientes al aprecio por la programación, la ciencia ficción, las redes de información y los vídeojuegos. Así como códigos de conducta estrictos, centrados en la libertad de expresión y el respeto por los demás; aunque suele acreditárseles modos de comportamiento algo más radicales.

Algunas desviaciones del comportamiento antes señalado los sitúan como un grupo social preferentemente endémico y, según personajes de la talla de Tim Berners-Lee (a veces llamado Padre de la Internet), incluso machista.

Capacidades técnicas

El Geek suele contar con bastantes habilidades técnicas, en especial en el área de la Informática, sea por vocación temprana o por dedicación. Y suele entender el término hacker con el respeto que implica un grado más alto en el escalafón del ámbito de la tecnología. Diferenciándose en este sentido de aquellos profanos en la materia que dan una connotación peyorativa a este último término, ampliamente extendido en su forma vermicular.

Aunque muchos de ellos puedan ser hackers resulta difícil que se reconozcan a sí mismos como tales puesto que, llamarse a sí mismos geeks, representa un cierto tinte de humildad. El término hacker no suele emplearse a manera de etiqueta auto-impuesta sino de mérito obtenido por el reconocimiento y aceptación de una comunidad geek. En esta escala, muchos geeks intermedios son denominados wannabe (jerga en voz inglesa que significa Quisiera llegar a ser) ubicándose así dentro del tipo de los geeks que podrían llegar a convertirse en hackers. Sin embargo, este último término suele adquirir algunas veces una connotación negativa: Se cree un hacker, como se suele usar comúnmente entre algunos grupos de geeks (a veces llamado lamer).

Hacker colaborativo

La pasión de los geeks por el aprendizaje de nuevas habilidades les hace propensos a aceptar y defender políticas de software libre, sea por puro altruismo o por mera inclinación individual. Aunque éste no sea siempre el caso, suelen tender hacia prácticas colaborativas que les permiten hacer partícipes a los demás de sus logros personales por el mero hecho de compartir el conocimiento. Esto implica además, garantizar su propio derecho a alimentarse de ideas de un modo libre y sin las barreras que imponen ciertos esquemas legales tendientes a monopolizar o cerrar el acceso público a la tecnología.

Hábitos

La tecnología como forma de vida

Algunas definiciones de Geek, lo definen como una persona con una vida social irremediablemente unida a Internet así como su tiempo libre. Por ello es muy fácil que el Geek esté inmerso en redes sociales, juegos online multijugador o MMORPG, chats, etc.

La anteriormente citada neofilia del geek, lo convierte en un consumidor compulsivo de tecnología de última hora. Así, suelen ser los primeros en conseguir los últimos «juguetes» en tecnología avanzada, como por ejemplo: móviles inteligentes de nueva generación, dispositivos de música novedosos, últimas versiones de modelos de ordenador y componentes, entre otros.

Cultura geek

Imagen que intenta representar el apoyo Geek al software libre.

Se les suele catalogar, quizá no como esnobs exactamente pero sí con una cierta forma de vestir, por ejemplo, poco definida o mixta. Algunos pueden vestir de manera informal (casual), de marca, sport... lo importante para ellos es encontrar gente, a la que buscan denodadamente, para tratar esos temas tan raros (acepción queer) para el resto pero de los que tanto disfrutan juntos. Cuestión que no hace más que reafirmar el carácter extrovertido, difuso y abierto del Geek. En general a los geek no les gustan las etiquetas para clasificarlos, pues no siguen dogmas, si no que se caracterizan por ser librepensadores.

En países hispanohablantes, un rasgo común en muchos geeks consiste en la inclusión de términos anglosajones abreviados en siglas, mezclados con el castellano para enfatizar expresiones coloquiales, sobre todo en el ámbito informático o técnico (Lenguajes como Leet, XAT o SMS, emoticones xD -:D - ^^! - O.O - oO?, abreviaturas y siglas en general usadas en dichos lenguajes tales como LOL, ROFL, LMAO...).

Los geek suelen ser aficionados y apuestan por el software libre, y a los sistemas operativos tipo UNIX como, por ejemplo, GNU/Linux, BSD, y Solaris, aunque existe una importante legión de estos que muestra gran entusiasmo por los productos de Apple.

Como colofón, quizá sea la frase de John Katz de «Wired» y «Slashdot», la que podría resumir, cultural y socialmente, esta perspectiva sobre los individuos que en cualquier caso puedan encontrase enmarcados en este término:

Pues bueno como ahora todo se consigue en la wikipedia aquí les dejo lo que dice en esa enciclopedia sobre este termino.

Suele entenderse como Geek a una persona que prefiere la concentración, la dedicación hacia sus intereses, trabajo o aficiones -las cuales normalmente son de carácter técnico, o más bien tecnológico- y la imaginación; en lugar de otras cuestiones entendidas quizá por comunes, como por ejemplo puede ser buscar un cierto grado de aceptación social, o al menos una aceptación social poco convencional. En este sentido, el concepto al que se refiere el término Nerd es compartido por Geek. Se entiende que para una persona Geek no importa demasiado el grado de extravagancia que conlleva el aprendizaje o tiempo invertido en sus habilidades.

Las connotaciones sociales de dichas características llevan al término Geek más allá de una simple definición para convertirlo en un estilo de vida del cual, habitualmente, el sujeto suele sentirse orgulloso; algo en lo que, de nuevo, vuelve a coincidir con el Nerd. Pero, de hecho, la extraversión del primero, ligada a su visceral neofilia (atracción por la tecnología y curiosidad generalizada por lo nuevo), entra en confrontación directa con el último.

Ésta, al parecer, es una re-afirmación común pero no necesariamente habitual del mundo Geek, puesto que son muchas y muy variadas las características particulares de los y las geeks, quienes suelen mantener códigos de comunicación cerrados generalmente tendientes al aprecio por la programación, la ciencia ficción, las redes de información y los vídeojuegos. Así como códigos de conducta estrictos, centrados en la libertad de expresión y el respeto por los demás; aunque suele acreditárseles modos de comportamiento algo más radicales.

Algunas desviaciones del comportamiento antes señalado los sitúan como un grupo social preferentemente endémico y, según personajes de la talla de Tim Berners-Lee (a veces llamado Padre de la Internet), incluso machista.

Capacidades técnicas

El Geek suele contar con bastantes habilidades técnicas, en especial en el área de la Informática, sea por vocación temprana o por dedicación. Y suele entender el término hacker con el respeto que implica un grado más alto en el escalafón del ámbito de la tecnología. Diferenciándose en este sentido de aquellos profanos en la materia que dan una connotación peyorativa a este último término, ampliamente extendido en su forma vermicular.

Aunque muchos de ellos puedan ser hackers resulta difícil que se reconozcan a sí mismos como tales puesto que, llamarse a sí mismos geeks, representa un cierto tinte de humildad. El término hacker no suele emplearse a manera de etiqueta auto-impuesta sino de mérito obtenido por el reconocimiento y aceptación de una comunidad geek. En esta escala, muchos geeks intermedios son denominados wannabe (jerga en voz inglesa que significa Quisiera llegar a ser) ubicándose así dentro del tipo de los geeks que podrían llegar a convertirse en hackers. Sin embargo, este último término suele adquirir algunas veces una connotación negativa: Se cree un hacker, como se suele usar comúnmente entre algunos grupos de geeks (a veces llamado lamer).

Hacker colaborativo

La pasión de los geeks por el aprendizaje de nuevas habilidades les hace propensos a aceptar y defender políticas de software libre, sea por puro altruismo o por mera inclinación individual. Aunque éste no sea siempre el caso, suelen tender hacia prácticas colaborativas que les permiten hacer partícipes a los demás de sus logros personales por el mero hecho de compartir el conocimiento. Esto implica además, garantizar su propio derecho a alimentarse de ideas de un modo libre y sin las barreras que imponen ciertos esquemas legales tendientes a monopolizar o cerrar el acceso público a la tecnología.

Hábitos

La tecnología como forma de vida

Algunas definiciones de Geek, lo definen como una persona con una vida social irremediablemente unida a Internet así como su tiempo libre. Por ello es muy fácil que el Geek esté inmerso en redes sociales, juegos online multijugador o MMORPG, chats, etc.

La anteriormente citada neofilia del geek, lo convierte en un consumidor compulsivo de tecnología de última hora. Así, suelen ser los primeros en conseguir los últimos «juguetes» en tecnología avanzada, como por ejemplo: móviles inteligentes de nueva generación, dispositivos de música novedosos, últimas versiones de modelos de ordenador y componentes, entre otros.

Cultura geek

Imagen que intenta representar el apoyo Geek al software libre.

Se les suele catalogar, quizá no como esnobs exactamente pero sí con una cierta forma de vestir, por ejemplo, poco definida o mixta. Algunos pueden vestir de manera informal (casual), de marca, sport... lo importante para ellos es encontrar gente, a la que buscan denodadamente, para tratar esos temas tan raros (acepción queer) para el resto pero de los que tanto disfrutan juntos. Cuestión que no hace más que reafirmar el carácter extrovertido, difuso y abierto del Geek. En general a los geek no les gustan las etiquetas para clasificarlos, pues no siguen dogmas, si no que se caracterizan por ser librepensadores.

En países hispanohablantes, un rasgo común en muchos geeks consiste en la inclusión de términos anglosajones abreviados en siglas, mezclados con el castellano para enfatizar expresiones coloquiales, sobre todo en el ámbito informático o técnico (Lenguajes como Leet, XAT o SMS, emoticones xD -:D - ^^! - O.O - oO?, abreviaturas y siglas en general usadas en dichos lenguajes tales como LOL, ROFL, LMAO...).

Los geek suelen ser aficionados y apuestan por el software libre, y a los sistemas operativos tipo UNIX como, por ejemplo, GNU/Linux, BSD, y Solaris, aunque existe una importante legión de estos que muestra gran entusiasmo por los productos de Apple.

Como colofón, quizá sea la frase de John Katz de «Wired» y «Slashdot», la que podría resumir, cultural y socialmente, esta perspectiva sobre los individuos que en cualquier caso puedan encontrase enmarcados en este término:

[...]una nueva élite cultural, una comunidad de inadaptados sociales y amantes de la cultura pop.

Si quieres saber si tu calificas como un geek puedes realizar el siguiente test.

Word Lens un traductor de realidad aumentada

Ayer llegó a la App Store un traductor bastante peculiar que hace uso de la realidad aumentada y la cámara del iPhone para traducir cualquier texto del inglés al español (y viceversa) al instante.

La aplicación superpone la traducción sobre el texto original obteniendo un resultado bastante sorprendente.

Aunque la aplicación es gratuita, tendremos que hacer un desembolso de 4.99 $ o 3,99 euros para aprovechar todas las funcionalidades que nos ofrece Word Lens.

Por último, destacar que este traductor sólo es compatible con el iPhone 3GS y el iPhone 4.

Si están interesados en tenerlo deben descargarlo antes del 31 de diciembre ya que a partir de ese momento empezara a ser cobrado.

Les dejo un vídeo con la demostración.

La aplicación superpone la traducción sobre el texto original obteniendo un resultado bastante sorprendente.

Aunque la aplicación es gratuita, tendremos que hacer un desembolso de 4.99 $ o 3,99 euros para aprovechar todas las funcionalidades que nos ofrece Word Lens.

Por último, destacar que este traductor sólo es compatible con el iPhone 3GS y el iPhone 4.

Si están interesados en tenerlo deben descargarlo antes del 31 de diciembre ya que a partir de ese momento empezara a ser cobrado.

Les dejo un vídeo con la demostración.

Los teléfonos ahora tienen 2 "cerebros"

Estamos ya finalizando el 2010 y empezamos a ver los avances que nos traerán los fabricantes para el 2011, en este caso le toco a LG que ha sido la primera empresa en presentar un modelo de celular con doble núcleo. el Optimus 2X se ha anunciado hoy y viene, además de con dos núcleos de procesamiento, con una pantalla de cuatro pulgadas, salida HDMI y capacidad de reproducción de vídeo Full HD, Android (en principio no parece la última versión) y cámara de ocho megapíxeles. Tiene 8 GB de memoria pero puede expandirse con tarjetas SD.

Sale a la venta en Corea el mes que viene y el desembarco en Europa y EE.UU. posiblemente coincida con el Mobile World Congress. Parte del morbo de este teléfono estará en la autonomía. Con doble procesador, ¿cuánto aguantará? Fabricar hoy en día un teléfono, después de todo, es jugar a un delicado juego de equilibrio entre prestaciones y funcionalidad. ¿Es mejor poner una pantalla de mayor tamaño o una de mayor densidad? ¿Mucha memoria interna o poca y tarjeta de expansión? Sobre el papel es fácil diseñar un teléfono que lo tenga “todo” pero es difícil condensarlo en un terminal que aguante un día y tenga un precio atractivo.

Esperemos que la llegada de este dispositivo sea el comienzo de una ola de dispositivos con doble núcleo que seguramente mejorara la multitarea y las aplicaciones multimedia.

Con Información de: el-gadgetoblog

martes, 14 de diciembre de 2010

Las 10 aplicaciones mas descargadas de este año en la OVI Store

Se esta cerrando el año y con esto las grandes empresas empiezan a dar sus resultados, ahora le toca el turno a la OVI Store.

Hasta hace algunos año algunos pensaron que estas tiendas para dispositivos no tendrían futuro, pues esas personas no podrían estar mas equivocadas, pues resulta ser que hoy en día casi no puede existir un dispositivo móvil que no este asociado a alguna tienda para aplicaciones.

La 10 aplicaciones que los usuarios de Nokia en Iberoamerica mas usan son las siguientes:

1) Liga Futbol Profesional

Es una de las aplicaciones más valoradas. Al instalarla en nuestro Nokia recibiremos todas las noticias referentes a la Liga de Futbol Profesional BBVA y Adelante. Esto incluye resultados en directo y lasclasificaciones de todos los equipos que se disputan el liderazgo. Es gratuita.

2) Linterna Extrema

La linterna del teléfono móvil puede ser muy útil en cuando se nos va la luz en casa o estamos en plena acampada. Seguramente por eso, el título de esta aplicación es Linterna Extrema. Nos ayudará a convertir gratis nuestro móvil en una linterna LED muy potente, incluyendo también una iluminación de emergenciapara que nos vean desde varios kilómetros.

3) Adobe Reader LE 2.5

Dentro de las aplicaciones de pago, es una de las más descargadas. Nos referimos a Adobe Reader LE 2.5, un visor optimizado para dispositivos Nokia que nos ayudará a visualizar correctamente los archivos PDFque recibamos a nuestro correo electrónico. La aplicación nos permitirá hacer zoom, rotaciones y hasta buscar texto. Cuesta 10 euros en la Ovi Store.

4) Angry Birds

Es uno de los juegos más vendidos de la Ovi Store y de todas las tiendas de aplicaciones del mundo. Como no podía ser de otra forma, nos referimos a Angry Birds o a los pajarillos cabreados, un juego en el que los pájaros tienen que vengarse de los cerditos para recuperar los huevos de sus nidos. Cuesta unos 3 euros en la Tienda Ovi.

5) Farm Frenzy

¿Sabes lo que es cuidar gallinas, ovejas, vacas y hasta producir tu propia lana, mantequilla o queso? Pues bien, Farm Frenzy es un juego Arcade para poner en práctica la vida de granjero sin cansarse ni ensuciarse nada. El juego no es gratuita, cuesta 3 euros.

6) Whats App Messenger

Es una aplicación gratuita y se llama WhatsApp Messenger. Como su propio nombre indica, nos servirá para comunicarnos a través de la mensajería instantánea con nuestros amigos sin gastarnos ni un céntimo. De momento, podemos descargarla gratis desde la Ovi Store durante el primer año de su estreno.

7) Nokia Battery Monitor

La Nokia Battery Monitor es una de las aplicaciones más útiles de la Ovi Store. Tanto es así que también coincide con una de las más descargadas. Su función es bien sencilla: consiste en ofrecernos información acerca del porcentaje de carga de nuestro teléfono, de manera que podremos hacernos una idea estimada de lo que va a durar la energía del dispositivo.

8) Skype

Skype es la clásica aplicación que nos permitirá hacer llamadas a través de conexiones 3G o Wi-Fi. Nos ayudará a ahorrar dinero en conferencias normales y hasta compartir imágenes, vídeos y otros archivos a través de nuestro teléfono. La aplicación es gratuita a través de la Ovi Store.

9) Texas Hold’Em

Junto a Angry Birds o Farm Frenzy encontramos Texas Hold’Em, un juego de azar y cartas que ya ha enganchado a más de uno. Aunque está en inglés, en apariencia el juego es bastante fácil de utilizar. Cuesta 1,06 euros en la Ovi Store.

10) Tower Bloxx

Y terminamos con un juego que casi es legendario. Nos referimos a Tower Bloxx, disponible a través de laTienda Ovi para aquellos que tengan nostalgia de este clásico de todos los tiempos. Consiste en subir edificios en forma de puzzle para conseguir varios retos en condiciones extremas. Cuesta alrededor de dos euros.

Hasta hace algunos año algunos pensaron que estas tiendas para dispositivos no tendrían futuro, pues esas personas no podrían estar mas equivocadas, pues resulta ser que hoy en día casi no puede existir un dispositivo móvil que no este asociado a alguna tienda para aplicaciones.

La 10 aplicaciones que los usuarios de Nokia en Iberoamerica mas usan son las siguientes:

1) Liga Futbol Profesional

Es una de las aplicaciones más valoradas. Al instalarla en nuestro Nokia recibiremos todas las noticias referentes a la Liga de Futbol Profesional BBVA y Adelante. Esto incluye resultados en directo y lasclasificaciones de todos los equipos que se disputan el liderazgo. Es gratuita.

2) Linterna Extrema

La linterna del teléfono móvil puede ser muy útil en cuando se nos va la luz en casa o estamos en plena acampada. Seguramente por eso, el título de esta aplicación es Linterna Extrema. Nos ayudará a convertir gratis nuestro móvil en una linterna LED muy potente, incluyendo también una iluminación de emergenciapara que nos vean desde varios kilómetros.

3) Adobe Reader LE 2.5

Dentro de las aplicaciones de pago, es una de las más descargadas. Nos referimos a Adobe Reader LE 2.5, un visor optimizado para dispositivos Nokia que nos ayudará a visualizar correctamente los archivos PDFque recibamos a nuestro correo electrónico. La aplicación nos permitirá hacer zoom, rotaciones y hasta buscar texto. Cuesta 10 euros en la Ovi Store.

4) Angry Birds

Es uno de los juegos más vendidos de la Ovi Store y de todas las tiendas de aplicaciones del mundo. Como no podía ser de otra forma, nos referimos a Angry Birds o a los pajarillos cabreados, un juego en el que los pájaros tienen que vengarse de los cerditos para recuperar los huevos de sus nidos. Cuesta unos 3 euros en la Tienda Ovi.

5) Farm Frenzy

¿Sabes lo que es cuidar gallinas, ovejas, vacas y hasta producir tu propia lana, mantequilla o queso? Pues bien, Farm Frenzy es un juego Arcade para poner en práctica la vida de granjero sin cansarse ni ensuciarse nada. El juego no es gratuita, cuesta 3 euros.

6) Whats App Messenger

Es una aplicación gratuita y se llama WhatsApp Messenger. Como su propio nombre indica, nos servirá para comunicarnos a través de la mensajería instantánea con nuestros amigos sin gastarnos ni un céntimo. De momento, podemos descargarla gratis desde la Ovi Store durante el primer año de su estreno.

7) Nokia Battery Monitor

La Nokia Battery Monitor es una de las aplicaciones más útiles de la Ovi Store. Tanto es así que también coincide con una de las más descargadas. Su función es bien sencilla: consiste en ofrecernos información acerca del porcentaje de carga de nuestro teléfono, de manera que podremos hacernos una idea estimada de lo que va a durar la energía del dispositivo.

8) Skype

Skype es la clásica aplicación que nos permitirá hacer llamadas a través de conexiones 3G o Wi-Fi. Nos ayudará a ahorrar dinero en conferencias normales y hasta compartir imágenes, vídeos y otros archivos a través de nuestro teléfono. La aplicación es gratuita a través de la Ovi Store.

9) Texas Hold’Em

Junto a Angry Birds o Farm Frenzy encontramos Texas Hold’Em, un juego de azar y cartas que ya ha enganchado a más de uno. Aunque está en inglés, en apariencia el juego es bastante fácil de utilizar. Cuesta 1,06 euros en la Ovi Store.

10) Tower Bloxx

Y terminamos con un juego que casi es legendario. Nos referimos a Tower Bloxx, disponible a través de laTienda Ovi para aquellos que tengan nostalgia de este clásico de todos los tiempos. Consiste en subir edificios en forma de puzzle para conseguir varios retos en condiciones extremas. Cuesta alrededor de dos euros.

lunes, 13 de diciembre de 2010

Android activa 300.000 dispositivos al dia

Según informa a través de Twitter, Andy Rubin, vicepresidente de ingeniería de Google, compañía a la que pertenece Android, se activan 300.000 smartphone con Android al día.

El aumento en activaciones es espectacular pues hace apenas 6 meses el mismo Andy Rubin facilito el mismo dato pero con otra cifra muy inferior, 100.000 activaciones diarias.

Android quiere romper con la hegemonía de Symbian y RIM, y poder decir que son el primer sistema operativo por delante de los de Nokia y Blackberry.

El modelo de Google esta dando sus frutos y esto se puede ver por ejemplo en el éxito de Samsung Galaxy S.

Fuete: Netymovil

El aumento en activaciones es espectacular pues hace apenas 6 meses el mismo Andy Rubin facilito el mismo dato pero con otra cifra muy inferior, 100.000 activaciones diarias.

Android quiere romper con la hegemonía de Symbian y RIM, y poder decir que son el primer sistema operativo por delante de los de Nokia y Blackberry.

El modelo de Google esta dando sus frutos y esto se puede ver por ejemplo en el éxito de Samsung Galaxy S.

Fuete: Netymovil

sábado, 11 de diciembre de 2010

iPhone blanco para el 2011

Apple viene anunciando el iPhone en color blanco desde el mismo día del lanzamiento este año, pero aun no ha podido cumplir la promesa.

Apple viene anunciando el iPhone en color blanco desde el mismo día del lanzamiento este año, pero aun no ha podido cumplir la promesa.En varias ocasiones han dicho que se debe a problemas de producción, pero últimamente se corre la voz de que podría deberse a un problema con el flash y la carcasa blanca, al tomar fotografías esta quedan sobre expuestas.

Con todo y esto en las tiendas de Europa se esta prometiendo para el verano de 2011, creo que ya va a ser algo tarde pues según lo que nos tiene acostumbrados la marca de la manzana ellos deberían tener un nuevo iPhone para Junio o Julio del 2011.

Yo no tengo totalmente claro el porque este dispositivo en color blanco crea tanta expectativa, en lo personal yo no cambiaría el negro por el blanco, pero creo que esto se debe a que la mayoría de los productos Apple son blancos y los fan boys lo quieren mantener.

La foto que vemos a la derecha fue tomada por un productor de noticias en Seattle, USA que se consiguió a una persona que tenia un dispositivo blanco y este le comento que lo estaba probando y que saldría en Europa en 2011.

Veremos que nos trae el próximo año.

Con información de: appleinsider, tecnogeek

viernes, 10 de diciembre de 2010

Anonymous vs El mundo

Me permito reproducir esta información aparecida hoy en http://alt1040.com sobre la ciberguerra que se esta efectuando en este momento. Es un complemento del articulo anterior escrito por mi. La historia de la 1era ciberguerra (wikileaks)

Por Federico Erostarbe el 10 de Diciembre de 2010

Aquel que sacrifica libertad por seguridad no merece ninguna de las dos"

Benjamin Franklin

El día de ayer Elías les contó del recrudecimiento de las acciones de Anonymous en la Operación Venganza, que terminó cobrándose a los sitios de Visa, Mastercard yPayPal, entre otros, con un objetivo bien claro en este caso: protestar contra los sitios web de las empresas que se suman a la persecución gubernamental contra Julian Assange.

El grupo también emitió un comunicado que no tiene desperdicio alguno (de donde extraje la cita con la que comienzo el post), dejando en claro la postura de la no-organización. Pero así como recrudece la protesta, recrudece el accionar de la otra parte en disputa y disculpen que lo diga de este modo, pero como no tienen la menor idea de qué hacer, arrestaron a un joven. En Holanda, la policía arrestó a un adolescente de tan sólo 16 años, por haber participado de los ataques que bloquearon durante unas horas los sitios de Visa y Mastercard. El chico habría confesado su participación en los ataques, pero no se sabe todavía ni por qué crimen se lo mantiene detenido ni si es un miembro “importante” de la “organización” o sólo un voluntario más.

La situación se pone cada vez más ridícula. Hace 20 años, el gobierno de Estados Unidos llevó a cabo una enorme campañaque tuvo como conclusión el arresto de varias decenas de hackers y como epílogo la mala imagen de estos, que perdura al día de hoy. También como consecuencia del accionar del FBI por aquel entonces nació la Electronic Frontier Foundation, organización (activa al día de hoy y fundada en parte gracias a Steve Wozniak) que defendió legalmente a aquella generación de hackers ante los ridículos cargos por los que se los imputaba.

Pero en aquel entonces, poco y nada se sabía sobre ordenadores personales y tecnología. Hoy en día los gobiernos no tienen excusas, no pueden seguir comportándose del mismo modo. No pueden desentenderse de lo que ellos mismos crearon y pretender controlar algo que, gracias a permanece todavía libre y auto-organizado.

Al día de hoy, los medios no entienden que WikiLeaks no tenga fines políticos aparentes y una y otra vez lo vuelven a preguntar. Al día de hoy, los medios no entienden que Anonymous no es una organización, no hay ningún cabecilla al que arrestar y culpar por lo sucedido. Claro que pueden arrestar a un chico de 16 años que probablemente haya seguido las instrucciones y ofrecido voluntariamente su portátil para ser parte de este nuevo modo de protesta. Son miles las personas que se están sumando a este modo de protesta, en todo el mundo.

Pero cada día que pase, con las autoridades rompiéndose el cerebro intentando tapar todo lo que está ocurriendo en lugar de aprender y asimilarlo, es un día más que se retrasa nuestro progreso. Internet es un lugar mágico que nos ha cambiado, que nos ha permitido expresarnos con libertad, comunicarnos y aprender como nunca. Y todo esto gracias a que nunca estuvo directamente controlado por ningún poder. Es difícil de explicarlo y quizás sea por eso que no lo entienden, pero en este momento están todas las cartas en la mesa. Y siguen sin verlo.

La historia de la 1era ciberguerra (wikileaks)

Desde que Wikileaks empezó a revelar los cables con los "secretos" de varios países del mundo incluido USA, se inicio una cacería en contra de su fundador Julian Assange.

Todo derivo en la entrega de Julian a las autoridades por una supuesta violación a un par de mujeres.

En el mundo entero esto se entendió esto como una venganza por lo que hizo a través de Wikileaks, desde ese preciso momento empezó un movimiento mundial para defender a Assange.

Luego vino entonces el movimiento de amazon que retiro la pagina del sitio wikileaks de sus servidores, según se conoció esto fue luego de una llamada de un congresista de USA a Amazon.

Después Visa, Master Card y Pay Pal le retiraron la opción de donación a la pagina de wikileaks, esto provoco la ira de un gran numero de seguidores y una organización llamada anonymous realizo un llamado a todos los hackers o personas que quisieran entrar en una venganza en contra de estos sitios a entrar en un sitio y provocar un masivo ataque de denegación de servicios (DDos) en contra de estas empresas.

Así entonces es como logran que las paginas de Visa, Master card y Paypal tuvieran graves fallas lo cual les produjo y les sigue produciendo, grandes perdidas económicas.

Aquí en pandcase no estamos alentando a realizar estas acciones, pero si quieres participar puedes seguir estas instrucciones que están en el blog de ilmaistro.

Todo derivo en la entrega de Julian a las autoridades por una supuesta violación a un par de mujeres.

En el mundo entero esto se entendió esto como una venganza por lo que hizo a través de Wikileaks, desde ese preciso momento empezó un movimiento mundial para defender a Assange.

Luego vino entonces el movimiento de amazon que retiro la pagina del sitio wikileaks de sus servidores, según se conoció esto fue luego de una llamada de un congresista de USA a Amazon.

Después Visa, Master Card y Pay Pal le retiraron la opción de donación a la pagina de wikileaks, esto provoco la ira de un gran numero de seguidores y una organización llamada anonymous realizo un llamado a todos los hackers o personas que quisieran entrar en una venganza en contra de estos sitios a entrar en un sitio y provocar un masivo ataque de denegación de servicios (DDos) en contra de estas empresas.

Así entonces es como logran que las paginas de Visa, Master card y Paypal tuvieran graves fallas lo cual les produjo y les sigue produciendo, grandes perdidas económicas.

Aquí en pandcase no estamos alentando a realizar estas acciones, pero si quieres participar puedes seguir estas instrucciones que están en el blog de ilmaistro.

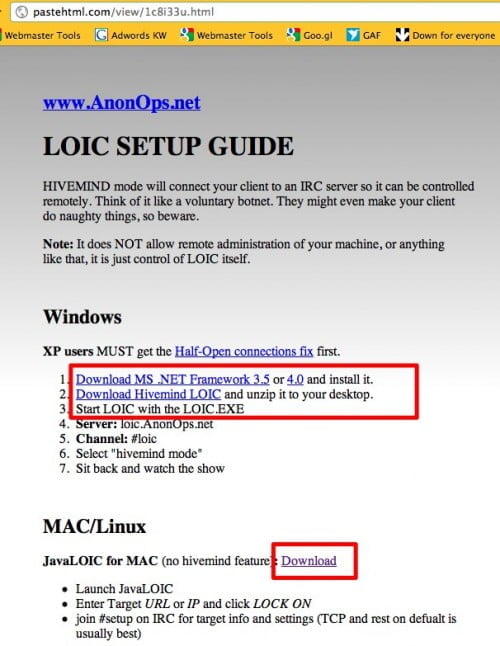

Primero, ingresen a http://pastehtml.com/view/1c8i33u.html para descargar Hivemind LOIC (Windows) o Java LOIC [Mac]

No tengan miedo si les aparece el siguiente mensaje de advertencia:

En Windows, instalen primero MS .NET Framework versión 3.5 o 4.0. Luego descompriman el archivo Hivemind LOIC que han descargado en el primer paso y ejecuten LOIC.EXE

En Mac, descompriman el archivo JavaLOIC.zip y ejecuten JavaLOIC.jar

Una vez corriendo el software, bastante simple, ingresen la URL de la web que se está atacando en el momento en el campo IP, (infórmense vía Twitter o IRC). En estos instantes, por ejemplo, el ataque va dirigido a www.paypal.com, cuya página se encuentra no disponible en varias partes del mundo, aunque han empezado a redirigir las solicitudes de acceso de la página principal a las versiones locales del sitio, para liberar un poco de carga. En el campo PORT coloquen, en el caso de PayPal, 443. Seguidamente, denle click a FIRE y listo.

Veremos como termina esto de la cyberguerra.

Apple opta por Intel y descarta a Nvidia en futuros MacBooks

Apple ha decidido utilizar los próximos procesadores Sandy Bridge en su línea MacBook, algo que ocurrirá a partir de 2011 y que significará el final de los procesadores gráficos de Nvidia en algunos modelos de portátiles de Apple.

El nuevo procesador de Intel, que se anunciará oficialmente el próximo 5 de enero en el Consumer Electronic Show de Las Vegas, tiene una cita en los nuevos MacBooks de Apple, al menos en algunos modelos. Los actuales MacBooks utilizan los chips gráficos de Nvidia junto con los procesadores de la serie Core i y los Core 2 Duo. Pero las mejoras de las capacidades gráficas de Sandy Bridge han llevado a Apple a eliminar las GPUs de Nvidia de algunos de sus modelos.

Se espera que los MacBooks de 13 pulgadas e inferiores utilizarán Sandy Bridge, mientras que los MacBook Pro de utilizarán gráficos de AMD, afirman desde News.com, donde también se plantean la duda de si Nvidia seguirá estando en los modelos de alta gama.

Sandy Bridge es un producto importante para Intel porque el chip gráfico se ha incluido en el procesador principal y eso incrementa el rendimiento y genera nuevas opciones para el fabricante de chips.

Apple ya utiliza gráficos de Intel en algunos MacBooks, pero normalmente la compañía ha prescindido de la tecnología gráfica de Intel en el pasado debido a su rendimiento inferior comparado con Nvidia y AMD. Ahora, la adopción de SandyBridge en los MacBooks podría constituir uno de los respaldos más importantes a la tecnología y un reconocimiento a la tecnología gráfica de Intel.

El nuevo procesador de Intel, que se anunciará oficialmente el próximo 5 de enero en el Consumer Electronic Show de Las Vegas, tiene una cita en los nuevos MacBooks de Apple, al menos en algunos modelos. Los actuales MacBooks utilizan los chips gráficos de Nvidia junto con los procesadores de la serie Core i y los Core 2 Duo. Pero las mejoras de las capacidades gráficas de Sandy Bridge han llevado a Apple a eliminar las GPUs de Nvidia de algunos de sus modelos.

Se espera que los MacBooks de 13 pulgadas e inferiores utilizarán Sandy Bridge, mientras que los MacBook Pro de utilizarán gráficos de AMD, afirman desde News.com, donde también se plantean la duda de si Nvidia seguirá estando en los modelos de alta gama.

Sandy Bridge es un producto importante para Intel porque el chip gráfico se ha incluido en el procesador principal y eso incrementa el rendimiento y genera nuevas opciones para el fabricante de chips.

Apple ya utiliza gráficos de Intel en algunos MacBooks, pero normalmente la compañía ha prescindido de la tecnología gráfica de Intel en el pasado debido a su rendimiento inferior comparado con Nvidia y AMD. Ahora, la adopción de SandyBridge en los MacBooks podría constituir uno de los respaldos más importantes a la tecnología y un reconocimiento a la tecnología gráfica de Intel.

Vía: itespresso

Windows 7 presente en 1 de cada 4 ordenadores

En un poco mas de un año Windows 7 a vendido mas de 240 millones de copias, lo que le ha permitido estar instalado según los datos de StatCounter en el 25 % de los ordenadores a nivel mundial.

Sin embargo esta gran recepción que esta recibiendo el mas reciente de los sistemas operativos no ha afectado al rey XP, XP sigue estando presente en el 50 % de los equipos. A pesar de estos datos Windows 7 parece destinado a sustituir a XP pues en lo que va de año XP a perdido 15 % de mercado (ya era hora).

El tercer lugar del ranking lo ocupa el penoso Windows Vista con un 15 % de mercado.

Mientras tanto MAC OS ya esta presente en el 10 % de los equipos luego de aumentar ligeramente su cuota.

Al final de la lista esta el tan querido y odiado Linux, con un publico muy fiel del 1 %.

Sin embargo esta gran recepción que esta recibiendo el mas reciente de los sistemas operativos no ha afectado al rey XP, XP sigue estando presente en el 50 % de los equipos. A pesar de estos datos Windows 7 parece destinado a sustituir a XP pues en lo que va de año XP a perdido 15 % de mercado (ya era hora).

El tercer lugar del ranking lo ocupa el penoso Windows Vista con un 15 % de mercado.

Mientras tanto MAC OS ya esta presente en el 10 % de los equipos luego de aumentar ligeramente su cuota.

Al final de la lista esta el tan querido y odiado Linux, con un publico muy fiel del 1 %.

Suscribirse a:

Entradas (Atom)